¡Que no te "hackeen" tus cuentas!

Si no te ha pasado entonces seguro conocés algún amigo/a al que alguna vez le "hackearon" alguna cuenta de red social como Facebook y Twitter. O en el peor de los casos, su cuenta bancaria.

Y si sabés algo de infórmatica.. te habrán dicho algo más o menos así:

"Vos me podes conseguir la contraseña del Facebook de fulanita/o? Dale si que, no te cuesta nada"

Por cierto, decir que le "hackearon" es incorrecto. Hackear es explorar y buscar vulnerabilidades en un sistema. Un hacker puede ser o no un experto en seguridad infórmatica que encuentra falencias en un sistema.

Cabe destacar que en Paraguay existe la Ley 4439 para los delitos informáticos, asi que cuidado con las cosas que hagan; y si llegas a ser víctima de algún delito entonces denuciá, aunque no te den pelota.

No voy a entrar en más definiciones o profundizar en ninguna ley. La idea de este post es informar sobre las maneras más comunes en las que pueden robarte el acceso a tus cuentas y evitar escenas como Tobey Maguire viendo Civil War

Entonces.. cómo se obtiene el acceso a cuentas?

Primero definamos que todas las cuentas tienen algo en común para nosotros: un usuario y una contraseña. El nombre de usuario puede ser un nombre, un correo, un número de cédula, por citar ejemplos. La contraseña algo que vos definiste en algún lado, un pin que te dio el banco, etc.

1) Fuerza Bruta o "Adivinando":

El más improbable ataque es que prueben todas las combinaciones de letras, números o palabras. De hecho en casi todos los sitios si fallas varias veces, ponen un Captcha para evitar estos ataques automatizados.

Cuando digo "adivinando" me refiero a que el atacante literalmente adivina tu contraseña. Existen muchos sitios que informan sobre las contraseñas más comúnmente utilizadas, como por ejemplo los famosos "123456", "abc123", "qwerty". Es cuestión de que prueben los 20 más usados y verificar si están con suerte o no.

Aunque si el atacante te tiene como objetivo específico, puede pasar un buen tiempo haciendo Ingeniería Social para obtener más datos acerca tuyo, como numero de cédula, teléfono, dirección, cosas que te gustan, etc., ya que estos datos potencialmente podrían ser la anhelada contraseña.

¿Como evitar este tipo de ataque?

Usando contraseñas con una combinación de mayúsculas y minúsculas, números y si es posible, incluso caracteres especiales.

Ejemplo: "d3j4mEntRAr!"

2) Phishing o suplantación de identidad:

El nombre deriva de Fishing (pescar en inglés), ya que básicamente el atacante lo que hace es tirar anzuelos por todos lados y esperar a que algún incauto lo muerda.

Inclusive no hace falta ser un informático para hacer este ataque, en Internet existen muchos sitios que brindan este servicio. ¡Sí, así es! En Internet se hizo muy popular este sitio por citar un ejemplo. Pero al parecer ya no funciona hace algún tiempo.

Aquí no importa que la contraseña sea súper difícil, lo que importa es que el usuario sea lo bastante inocente o despreocupado como para robarle información. También puede suceder que el atacante sea bien persuasivo para que el usuario caiga en la trampa.

La forma más común en que se presenta es mostrando una página falsa donde existen campos para rellenar los datos que quiere el atacante. Así de sencillo.

Por ejemplo el atacante tiene una página falsa de "Facebook" donde tienes que entrar para ver el contenido (por ejemplo un video de gatitos porque a todos nos gustan los gatitos ¿o no?) que él te envió, por mensaje, email, WhatsApp, etc.

Al entrar, ponés tu usuario y contraseña y luego ves el contenido.. ¿Nada raro pasó verdad?

Pero lo que sucedió en realidad es que al ingresar tu usuario y contraseña en esa página falsa (no te diste cuenta que era falsa), el atacante recibe esos datos y puede ir a entrar al Facebook real usando esas credenciales.

Ahora tiene más sentido que parezca como ir de pesca, ¿no? El atacante envió esos enlaces a quién sabe cuántas personas, diciendo alguna mentira (he ahí la habilidad de persuación) sólo para que le des click a ese enlace y entres a tu cuenta e inconscientemente le des tu usuario y contraseña. Luego sólo se queda a esperar pacientemente que le lleguen esos datos.

¿Como protegerse de este tipo de ataque?

a) El conocimiento es poder.

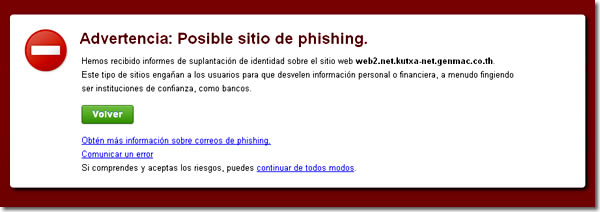

Saber identificar una página verdadera de una falsa es la clave. Casi siempre los navegadores ya advierten que es una página de suplantación de identidad cuando ingresas.

Este es un ejemplo en el navegador Google Chrome.

Pero no siempre los navegadores son capaces de detectar estas páginas.

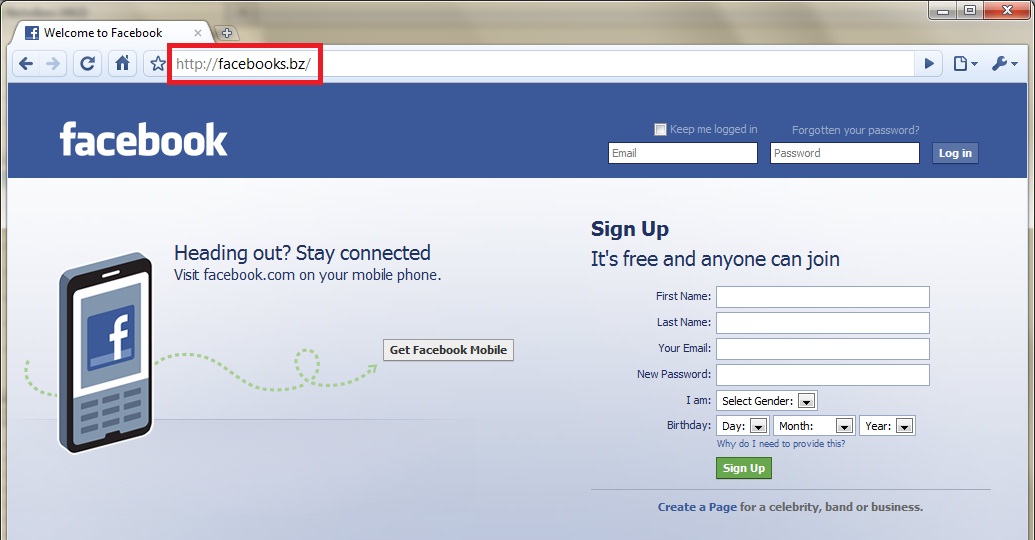

En este caso hay que detectarlo a Ojímetro, fijándose en la dirección que aparece en el navegador.

Por ejemplo, si entro a una página de "Facebook" donde me pide el login, debo fijarme en la dirección del navegador.

Esa página es falsa porque la dirección es facebooks.bz, eso no existe.

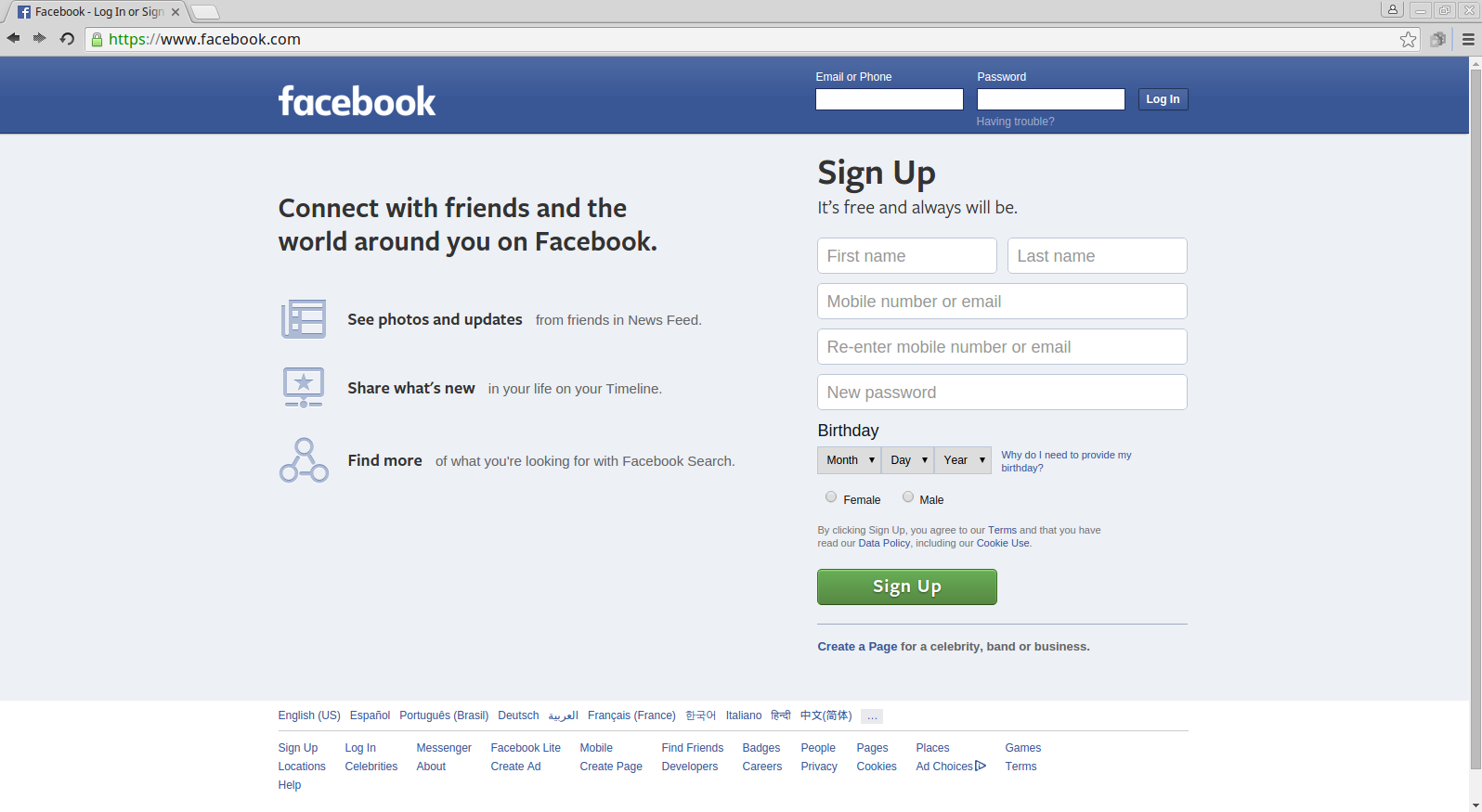

La dirección real es facebook.com

También todo sitio serio que requiera autenticar usuarios, suele estar bajo https y no con http. El candadito verde que suele aparecer, significa que ese sitio tiene un certificado SSL válido, es decir que está certificado por una autoridad. Si está en https y no está en "verde" esa parte, significa que el sitio no ha sido certificado por una autoridad.

b) Doble factor de autenticación

La mayoría de sitios de redes sociales y otro tipo de cuentas importantes ofrecen un segundo paso de autenticación, que básicamente consiste en que después de ingresar usando tu usuario y contraseña, debes hacer otro check usando el celular, al cual llega un código que se debe ingresar para finalmente acceder.

3) MitM o ataque del hombre en el medio:

Este tipo de ataque sucede por lo general cuando se tiene un objetivo específico y también requiere más conocimientos para llevar a cabo.

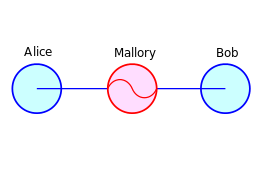

Esto se trata de colocarse en el medio de una comunicación y hablar con ambos extremos simulando ser el otro extremo.

Usando el ejemplo de Wikipedia, tenemos a Bob y Alice que están hablando entre ellos y luego viene Mallory a ponerse en medio. Entonces cuando Bob le habla a Alice, en realidad le habla a Mallory, y lo mismo con Alice. Alice le habla a Bob, pero en realidad habla con Mallory. Capaz te haya venido en mente que Mallory en realidad es Mystique.

Este ataque ocurre generalmente cuando Alice y Bob están usando el WiFi de algún lugar. O inclusive el de su propia casa que por cierto aunque se usen contraseñas, hay manera de usar una red ajena pero eso podemos hablarlo en otro post.

Soy un genio con el paint. No hace falta mencionarlo.

Y lo más importante.. cómo cuidarse de este ataque?

Usando WiFi gratis es cuestión de tener fé en que la persona encargada de la red la mantenga segura.

Usando una red propia algunas recomendaciones son:

-

Ocultar el nombre de la red.

-

Hacer que sólo se puedan conectar los equipos que estén dados de alta por su MAC.

-

Cambiar la contraseña de administrador del router.

-

Cambiar el tipo de encriptación por WPA2.

-

La contraseña del WiFi debe ser una difícil usando letras, números y caracteres especiales.

Y eso es todo por esta vez, si existen dudas o comentarios trataré de responder si está dentro de mis posibilidades, en la parte de comentarios.